그래도..

'Digital Life' 카테고리의 다른 글

| zb5 이전작업 기록 #2 (0) | 2008.05.06 |

|---|---|

| zb5 이전작업 기록 #1 (0) | 2008.05.06 |

| 11만건의 개인정보... (0) | 2008.05.01 |

| 16만 정도의 개인정보? (0) | 2008.02.19 |

| 네이버의 힘은 정말 대단하군요. (0) | 2008.02.17 |

| zb5 이전작업 기록 #2 (0) | 2008.05.06 |

|---|---|

| zb5 이전작업 기록 #1 (0) | 2008.05.06 |

| 11만건의 개인정보... (0) | 2008.05.01 |

| 16만 정도의 개인정보? (0) | 2008.02.19 |

| 네이버의 힘은 정말 대단하군요. (0) | 2008.02.17 |

대충 110k 인거같은데...

출판.. 영상편집.. 끄응...

| zb5 이전작업 기록 #1 (0) | 2008.05.06 |

|---|---|

| 5만 조금 덜 되게.. (0) | 2008.05.04 |

| 16만 정도의 개인정보? (0) | 2008.02.19 |

| 네이버의 힘은 정말 대단하군요. (0) | 2008.02.17 |

| Nehalem 2.66G, Super PI 1M 8초는 정말일까? (0) | 2008.02.10 |

| 미안해 Remote Buddy (1) | 2008.06.16 |

|---|---|

| OS X 생각보다 쓸만하군요... (3) | 2008.05.05 |

| iPhone/iPod Touch의 Mobile Safari용 악성 코드를 윈도우에서! (0) | 2008.03.22 |

| MacBook, MacBook Pro의 업데이트! (4) | 2008.02.27 |

| 키노트 발표 영상 - 동아리 홍보 (0) | 2008.02.20 |

| Firefox 3.1 에서 Mediawiki의 FCKEditor가 잘 작동되지 않을 때 (0) | 2008.11.05 |

|---|---|

| 제로보드 XE 보안상 취약점...2 (0) | 2008.08.23 |

| 다른 하드디스크에 윈도우즈 XP와 Vista 설치 유지하기 (0) | 2008.03.02 |

| [해결책] ASPI 장치 드라이버가 올바르게 작동하지 않습니다. (24) | 2008.02.01 |

| 회로 스켄 자료 (0) | 2007.12.16 |

| 플젝죽입니다. (2) | 2008.06.13 |

|---|---|

| 불법 연행시 대처요령 (0) | 2008.06.05 |

| 어느정도의 참고가 비난의 대상이 되는 것일까? (0) | 2008.03.01 |

| [펌] 노홍철이 좀 짱인듯? (0) | 2008.02.21 |

| Trois Amis에서 iTunes로 새로운 즐거움을! (0) | 2008.01.31 |

March 24th Update: We've modified the rules and increased the prize amounts. Please see the new rules detailed below.

3월 24일 업데이트: 규칙을 수정하였고 상금의 양을 늘렸습니다. 아래에 나온 새로운 규칙을 확인해주세요.

Since the announcement of the ZDI cash prize sponsorship for the CanSecWest PWN to OWN contest, we've received a lot of excellent and much appreciated feedback from the security community regarding the complexity of the original rules and the prize structure. We've gone back to the drawing board to see how we can better simplify the contest.

ZDI가 CanSecWest PWN to OWN 컨테스트에 현금 상금을 지원하기로 한 발효 이후에 우리는 보안 컴뮤니티들로 부터 원래 규칙과 상금의 규모에 대한 소중한 피드백을 많이 받았다. 우리는 처음 단계로 돌아가서 컨테스트를 얼마나 더 단순하게 할 수 있는지 보았다.

Based on the current feedback, we've agreed to keep this contest a "best of the best" showdown, and therefore only one cash prize will be offered per machine. Our original goal in offering the chance for multiple persons to compete for cash prizes (even after the boxes were pwned) was to create more opportunity and fairness to the contestants and alleviate issues of timing around who gets to go first. As a result of reducing the number of prizes to three, we were able to increase the prize amounts as detailed below.

현재의 피드백으로 보아 우리는 이 컨테스트를 "최고중의 최고인" 경기로 하는데 동의했다. 그래서 한 기기당 하나의 상금만이 지급될 것이다. 우리의 원래 목표는 경쟁을 위해서 여러 사람들에게 상금을 나눠 주어(이미 컴퓨터가 점령 당했더라도) 좀 더 많은 기회를 주고 경쟁자들에게 공정하게 하며 누가 먼저이냐는 시간적인 문제를 완화시키기위해서 이었다. 결과적으로 전체 상의 수를 셋으로 줄이면서 상금의 양이 아래와 같이 늘어났다.

Well, it's that time of year again- the CanSecWest security conference is rolling back around March 26th-28th in Vancouver, BC.

자, 올해도 CanSecWest 보안 회의가 벤쿠버에서 3/26~3/28일 까지 열립니다.

This year's conference includes another round of the now famous "PWN TO OWN" contest, established in 2007 by CanSecWest organizers. For any who may not be familiar with the previous year's festivities, you can brush up on the subject here.

올해의 회의는 2007년에 시작된"PWN TO OWN"이라는 유명한 경기도 같이 진행합니다. 작년의 대회에 대해 잘 모르시는 분들을 위해서 여기서 복습하실 수 있습니다.

We received numerous inquiries as to whether or not the TippingPoint Zero Day Initiative program (ZDI) was going to step up with another cash reward this year for the winning vulnerability. After some careful thought and deliberation, we all agreed that despite some of the controversy last year, the outcome was a win-win situation for all. The ZDI program was able to remove a critical Apple QuickTime flaw from the market and hand it over to Apple quickly and responsibly- and Apple was able to very quickly issue an update to protect their customers. Oh yes, and the winner- Dino Dai Zovi- walked away with a pocket full of cash.

우리는 올해에 ZDI가 해킹 대회의 상금이 더 늘어나는지에 대한 수많은 요청을 받았습니다. 심사숙고 끝에 우리는 작년의 몇가지 논쟁이 있었지만 결국은 모두에게 윈-윈 상황이 되는것이라는데 동의했습니다. ZDI 프로그램은 시장에서 Apple의 QuickTime의 결점을 제거할수 있었고 Apple에게 전달하여 재빨리 업데이트 하여 그들의 소비자들을 보호할 수 있었습니다. 물론 승리자인 Dino Dia Zovi는 상금을 잔득 받아서 돌아갔습니다.

With a few important lessons learned from the ad-hoc sponsoring of the contest last year, the ZDI program has agreed to get involved again, and raise the stakes of the existing contest with some cash incentives.

작년에 Ad-hoc 스폰서링을 통해서 배운 몇가지 중요한 교훈들과 함께 ZDI 프로그램은 같이 하기로 하고, 현재 경기의 상금을 더 늘리기로 하였습니다.

Here are the details that we've ironed out with CanSecWest organizers, and more details will follow leading up to the contest. Stay tuned, we'll keep you posted on all the late breaking news!

여기에 우리가 CanSecWest 조합과 함께 이야기 한 자세한 것이 있습니다. 더 자세한 이야기는 컨테스트와 함께 하겠습니다. 집중하시고, 새로운 소식이 생길 때 마다 이곳에 포스팅하겠습니다.

The 2008 PWN to OWN Details

PWN to OWN 2008의 자세한 이야기.

This year's PWN to 0WN contest will begin on March 26th, the first day of the CanSecWest conference. The contest includes three laptops, running the most up to date and patched installations of MacOS X Leopard, Windows Vista, and Ubuntu Linux:

올해의 PWN to 0WN 컨테스트는 CanSecWest 회의의 첫날이 3/26일에 시작합니다. 이 컨테스트에서는 3개의 랩탑이 있는데 가장 최신 버전으로 업데이트 된 Mac OS X Leopard와 Windows Vista, 그리고 우분투 리눅스 입니다.

The main purpose of this contest is to responsibly unearth new vulnerabilities within these systems so that the affected vendor(s) can address them.

이 경기를 진행하는 목적은 아직 발견되지 않은 보안상의 문제점을 발견하여 제조사들이 처리할 수 있게 하는 것 입니다.

To claim a laptop as your own, you will need to read the contents of a designated file on each system through exploitation of a 0day code execution vulnerability (ie: no directory traversal style bugs). Each laptop will only have a direct wired connection (exposed through a crossover cable) and only one person may attack each system at a time so that each team's exploit remains private. Slots will be available for sign up in 30 minute increments at the beginning of each day. Slots are assigned in random order. Once everyone signs up each morning, spots will be assigned randomly. Any WiFi or Bluetooth exploits will be verified offsite in a secure lab to prevent snooping. The first winner of each laptop gets to keep it (one laptop per vulnerability entry) as well as a cash prize sponsored by ZDI. Once a laptop is won however, no more exploits may be submitted. Therefore there are a maximum of three cash prizes, one per laptop. All winning exploits will be handed over to the affected vendors at the conference through the ZDI, with the appropriate credit given to the contestant once the vendor patches the issue. Until then, the actual vulnerability will be kept quiet from the public. This is a required condition of entry into the contest; all entrants must agree to the responsible disclosure handling of their vulnerability/exploit through the ZDI. An awards ceremony at the end of the conference will present each winner with their prizes.

랩탑을 점령했다고 주장하기 위해서는 각 시스템에 있는 특정한 파일의 내용을 읽어야 합니다. (directory traversal 형식의 버그는 안됨) 각 랩탑은 크로스오버 케이블로 연결되어서 한번에 한 사람 만이 시스템에 공격을 시도할 수 있어 서로의 공격 방법은 비공개 입니다. 각각의 시간은 30분씩이며 순서는 임의로 배정하였습니다. 모든 사람들이 아침에 신청을 완료하면 임의로 배정합니다. 스누핑을 방지하기 위해서 모든 블루투스나 WiFi들은 밖에 두도록 합니다. 각 랩탑의 첫번째 승리자들은 이미 점령한 랩탑은 더 이상 다른 진행을 하지 않습니다. 그러므로 상은 각 노트북별로 하나씩 하여 최대 3개가 것입니다. 모든 exploit들은 이 컨퍼런스에서 ZDI를 통해 각 벤더 들에게 전해지고 벤더들이 그 문제를 해결하게 되면 참가자(?)들은 상금을 받게 됩니다(?). 그 문제가 해결될 때 까지는 보안상의 문제점은 공개되지 않습니다. 아래는 이 컨테스트에 참가하기 위한 조건입니다 : 모든 경기 참가자들은 ZD를 통해서 그 취약점들에 대해서 책임을 가지고 다루는 것에 동의해야 합니다. 시상식은 컨퍼런스가 끝나고 승리자들에 대해서 각각의 상을 수여합니다.

Any vulnerability that the Zero Day Initiative awards a cash prize for, becomes the property of the ZDI, and therefore the winner can not discuss or disclose details of the 0day until the affected vendor has successfully patched the issue. Any discussion of the bug prior to the public disclosure of a ZDI advisory will result in forfeiting of the prize. TippingPoint is collaborating with the vendors to ensure that their response teams will be ready and waiting to receive any and all 0day that comes out of this contest. For all other vulnerabilities, we are ready to forward the information on to the appropriate vendor (Adobe, Skype, Apache, Sendmail, etc.) upon verification of the issue.

Zero Day Initiative가 상금을 수여하면서 그것은 ZDI의 소유가 되며 어떠한 보안상의 문제점도 벤더가 완전하게 패치하기 전까지는 공개되어서는 안됩니다. ZDI 고문에 의해서 공개되기 전에 그것에 관한 논의가 있다면 상금은 없어집니다. TippingPoint는 벤더들과 함께 함께하여 그들이 이 경기에서 나온 보안상의 문제점에 대해서 잔달 받을 준비가 되었다는 것을 확인합니다. 다른 문제점들과 함께 우리는 해당하는 벤더들에게 검증이 마쳐지는 데로 전달할 준비를 하고 있습니다.

The Cash Prizes

상금

All machines will be fully patched and in a default configuration. Simply put, if the vendor shipped it on the box and it's enabled, it's in scope.

모든 기기는 모두 패치 되어있고 기본 설정으로 되어있습니다. 박스에서 꺼내서 사용할수 있고, 범위안에 있습니다(?).

Day 1: March 26th: Remote pre-auth

1일차 : 3/26일 : 원격 사전인증

All laptops will be open only for Remotely exploitable Pre-Auth vulnerabilities which require no user interaction. First one to pwn it, receives the laptop and a $20,000 cash prize.

모든 랩탑은 사용자 인증이 필요없는 exploit가능한 사전인증 취약점을 위한 포트만을 열어둡니다. 가장 먼저 점령하는 사람은 2만 달러의 상금과 함께 노트북을 받게 됩니다.

The pwned machine(s) will be taken out of the contest at that time.

점령 당한 기기는 바로 경기장 밖으로 옮겨집니다.

Day 2: March 27th: Default client-side apps

2일차 : 3/27일 : 기본 설정 어플리케이션들

The attack surfaces increases to also include any default installed client-side applications which can be exploited by following a link through email, vendor supplied IM client or visiting a malicious website. First one to pwn it receives the laptop and a $10,000 cash prize.

공격 범위가 늘어나서 기본적으로 설치된 클라이언트 어플리케이션을 이용해서 이메일등의 링크를 따라가거나 기본 제공 메신저 클라이언트나 악의적인 웹사이트를 방문하는 방법을 포함합니다. 가장 먼저 공격에 성공한 사람은 1만 달러의 상금과 함께 노트북을 받게 됩니다.

The pwned machine(s) will be taken out of the contest at that time.

점령 당한 기기는 바로 경기장 밖으로 옮겨집니다.

Day 3: March 28th: Third Party apps

3일차 : 3/28 : Third Party 어플리케이션들

Assuming the laptops are still standing, we will finally add some popular 3rd party client applications to the scope. That list will be made available at CanSecWest, and will be also posted here on the blog. First to pwn it receives the laptop and a $5,000 cash prize.

만약 아직도 그 랩탑들이 멀쩡하다면 우리는 몇 가지 유명한 서드 파티 클라이언트 어플리케이션을 설치합니다. 그 목록들은 CanSecWest에서 볼 수 있으며 여기 블로그에도 있습니다. 가장 먼저 노트북을 점령하는 사람은 5천달러의 상금과 함께 노트북을 가지게 됩니다.

*To accommodate any individuals who may not have gotten a chance to take a stab at the machines, we'll provide the opportunity onsite for folks to submit their vulns through the normal ZDI process if they'd like to be compensated for their discovery.

* 시도도 하지 못하게 된 사람들을 위해서 그들이 보상을 원한다면 사이트상에서 일반적인 ZDI 진행에 따라 제출할 수 있는 기회를 제공합니다.

The awards ceremony will take place at the end of the day on the 28th. More details and daily results from the contest will be posted here on our blog. Please feel free to ask questions in the Comments section of this posting and we will try to answer them in a timely manner.

수상식은 행사가 끝나는 28일날 마지막에 진행될 예정입니다. 더욱 자세한 내용은 우리 블로그에 포스팅하겠습니다. 이 포스팅 에 관한 질문이 있다면 댓글로 남겨주시면 적절할 때에 답변해드리도록 하겠습니다.

Update - see our main blog index for the most recent daily updates from the contest.

업데이트- 우리의 블로그 메인 페이지에 가장 최근 소식을 확인하세요.

원문 : http://dvlabs.tippingpoint.com/blog/2008/03/19/cansecwest-pwn-to-own-2008

| ZBXE Open source Project 1회 모임 참석입니다. (2) (2) | 2008.07.26 |

|---|---|

| ZBXE Open source Project 1회 모임 참석입니다. (0) | 2008.07.26 |

| [번역] PWN to OWN 2번째날 : 첫번째 승자가 나타났습니다. (1) | 2008.03.29 |

| Server on iPod Touch (0) | 2007.11.14 |

| 칸 광고 부문 수상작이라고 합니다. (0) | 2007.10.30 |

Windows users with iTunes beware! Apple has opted you in to install their vulnerable Safari browser on your computer with iTunes updates. You must click the Safari update box off before updating iTunes if you don’t want to install Safari.

iTunes를 사용하시는 Windows 사용자분들께서는 조심하십시오! Apple은 iTunes업데이트에 보안에 문제가 있는 Safari를 끼워넣었습니다. iTunes를 업데이트 하실 때 Safari를 원하지 않으신다면 체크를 해제하시기 바랍니다.

PWN to OWN Day Two: First Winner Emerges!:

PWN to OWN 2번째날 : 첫번째 승자가 나타났습니다.:

They were able to exploit a brand new 0day vulnerability in Apple’s Safari web browser. Coincidentally, Apple has just started to ship Safari to some Windows machines, with its iTunes update service. The vulnerability has been acquired by the Zero Day Initiative, and has been responsibly disclosed to Apple who is now working on the issue.

그들은 Safari의 새로운 0day 보안 문제점을 exploit하였습니다. 우연히도 Apple에서는 iTunes 업데이트를 통해서 윈도우즈에도 Safari를 설치하기 시작했습니다. Zero Day Initiative 에게 전달된 이 보안상의 문제는 Apple 에게 보내졌고 현재 작업중에 있습니다.

So if you update iTunes and install Safari, you’re getting this exploitable code on your computer.

그러므로 만약 iTune를 업데이트 하면서 Safari를 설치하신다면 컴퓨터에는 문제가 있는 코드가 설치되게 됩니다.

I may have more information about the nature of the exploit tomorrow. ![]()

내일 이 이야기에 대해서 더 해드리겠습니다.![]()

EDIT/UPDATES:

편집 / 추가

원본 사이트 : http://lucky13linux.wordpress.com/2008/03/27/pwn2own-confirmation-0day-in-safari/

| ZBXE Open source Project 1회 모임 참석입니다. (2) (2) | 2008.07.26 |

|---|---|

| ZBXE Open source Project 1회 모임 참석입니다. (0) | 2008.07.26 |

| [번역] CanSecWest PWN to OWN 2008 (업데이트) (1) | 2008.03.29 |

| Server on iPod Touch (0) | 2007.11.14 |

| 칸 광고 부문 수상작이라고 합니다. (0) | 2007.10.30 |

이번에 iPhone/iPod Touch의 Mobile Safari에 유해한 악성 코드에 관한 기사를 읽었습니다. 펌웨어 1.1.4에서 Safari가 제대로 Crash했다고 합니다.

그래서 관심을 가지고 Windows Internet Explorer 7.0 에서 작동시켜보았습니다.

(링크는 저 기사에 있습니다. )

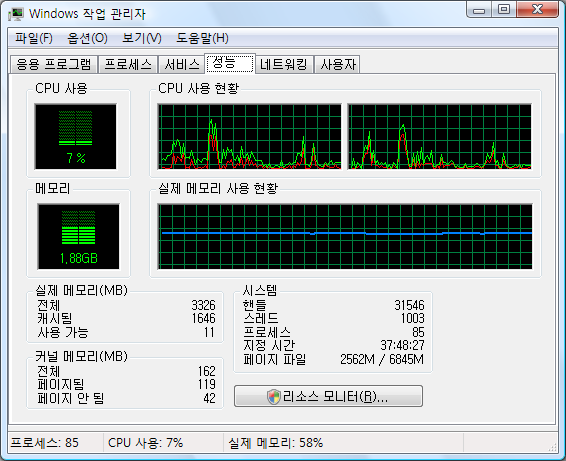

진행1 : 일단 응답을 하지 않습니다.

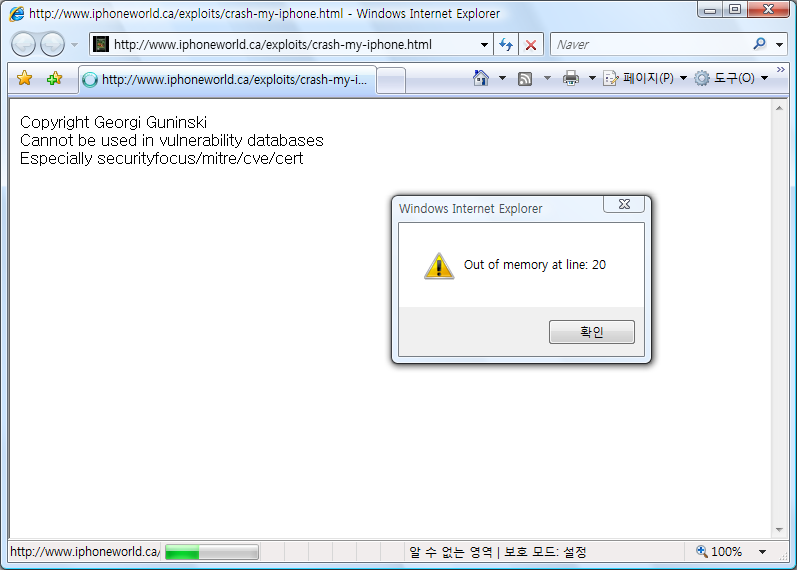

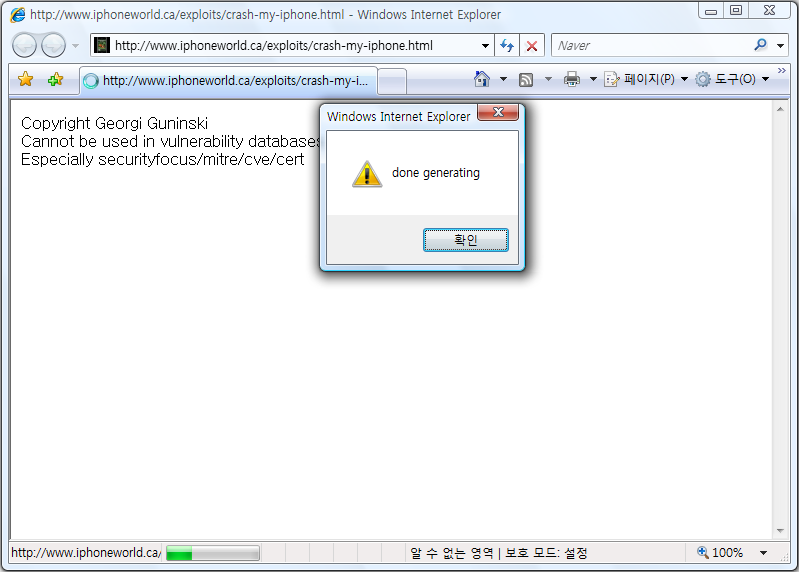

진행2 : 메모리 부족 메시지가 뜹니다.

진행3 : 우여곡절끝에 마무리는 됩니다.

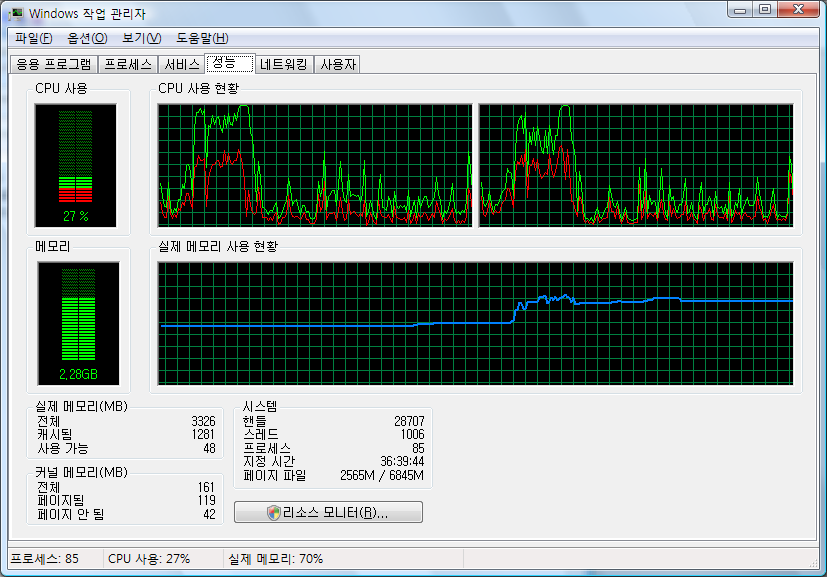

상황 분석 : CPU 사용량(앞쪽에 마구마구 솟아 있는 부분)과 메모리 사용량을 비교해보세요.

상황 2-1 : 윈도우용 사파리 3.1로 접속하였습니다.

소스를 보면 대충 메모리 상에 4기가 바이트가 약간 안되는 공간을 할당받으려고 하는 것 같습니다만, iPhone의 사양을 볼 때 저 공간을 그대로 할당하면 Freeze/Crash가 일어나는 것은 거의 당연하다고 생각합니다. 물론 어플리케이션 차원에서 자바 스크립트가 저렇게 무지막지한 공간을 할당받지 못하게 하거나 경고 메시지를 띄우는(윈도우의 계산기에서 오래 걸리는 계산의 경우 처럼) 방법을 택했으면 더욱 좋았을 거 같습니다. 다행히 root권한을 취득할만한 큰 문제는 아니라고 생각합니다만 그래도 Safari 3.1에서 해결 된 것 처럼 iPhone/iPod Touch 의 Mobile Safari에서도 문제가 생기지 않게 대처해주면 더욱 좋을 거 같습니다.

그리고 Safari 3.0은 얼마전에 바로 업데이트 한 덕분에 3.1로 업데이트 했다면 큰 문제는 없는 것 같습니다.

테스트(?) 사양은

OS : Windows Vista

CPU : E6320 (노 오버)

RAM : 2 * 2GB = 4GB

Browser : IE 7.0

| OS X 생각보다 쓸만하군요... (3) | 2008.05.05 |

|---|---|

| Brokenstones.cn Ratio 관리.. (0) | 2008.04.22 |

| MacBook, MacBook Pro의 업데이트! (4) | 2008.02.27 |

| 키노트 발표 영상 - 동아리 홍보 (0) | 2008.02.20 |

| MacBook Air 출시에 관한 생각 (0) | 2008.01.18 |

| 제로보드 XE 보안상 취약점...2 (0) | 2008.08.23 |

|---|---|

| Vista SP1 업데이트 이후... (0) | 2008.04.17 |

| [해결책] ASPI 장치 드라이버가 올바르게 작동하지 않습니다. (24) | 2008.02.01 |

| 회로 스켄 자료 (0) | 2007.12.16 |

| OSX의 한글 시스템의 기능 (0) | 2007.11.15 |

인터넷에서 뉴스를 잠시 보다가 기대작 ‘제로보드XE 1.0’ 1년만에 정식출시라는 기사를 보게 되었다.

(링크는 해당 신문사로 바로 연결해 두었지만, 실제로는 네이버상에서 기사를 읽었다.)

개인적으로 관심을 가지고 있던 (좋아하고, 좋아하지 않고와는 다른 문제로) 제로보드XE의

정식 출시라는 소식을 접해 듣고 기사를 읽었다. 그리고 밑에 간단한 답글과 트랙백이 달려있는 것을 확인했다.

흥미로운 트랙백(서명덕기자는 기사를 이런식으로 쓰나?)이 있어서 들어가서 읽어 보았다.

내용을 대충 요약하자면 이런 것이다.

(내가 피곤한 늦은 밤에 쓴 글이기 때문에, 사실을 왜곡 할 가능성이 있으니 정확한 사실을 알고 싶은 사람은 두 사람의 글을 읽고 직접 비교하기 바랍니다.)

이 정도가 아닌가 생각합니다.

그리고 그 이후의 경과는 제가 생각하기에는 [댣로그 관리자]님 께서는 [서명덕 기자]님의 해명에 만족 하지 못하고 더 강도 높은 사과를 원하지만 그렇게 되지 않은 것으로 보입니다.

제 생각은 이러합니다.

세상에 글의 종류는 다양합니다만, 객관적 사실에 중요성을 둔 글(예를 들면 과학적 실험 결과의 보고서)이 있고 주관적 의견에 중점을 둔 글(사설, 논평 등)이 있습니다. 만약 지금 이야기 하고자 하는 "글이 매우 유사 하다"라는 문제가 뒤의 글, 즉 주관적인 의견이 중요한 글에서 일어났다면 표절과 같은 논란의 대상이 되는것은 쉽게 생각할 수 있습니다. 하지만 객관적인 사실에 관한 글이라면 조금 다르다고 생각합니다.

경우에 따라서는 약간 달라질 수도 있겟지만, 보통의 경우는 큰 특징에 대해서는 일치합니다. 예를 들어서 DMB와 음악 재생 기능이 있는 예쁜 카메라가 출시 되었을 때, 제품에 대한 설명에는 DMB로 TV를 볼 수 있고, 음악 파일을 넣어서 들을 수 있으며, 디자인이 예쁘다는 이야기가 들어가 있을 것 입니다. 설명 부분은 여러 사람이 쓰더라도 큰 차이는 없을 것 입니다. 물론 특정 분야의 전문가라면 거기에 있는 DMB의 칩에 관한 이야기나 안테나의 전자기학적 구조에 대한 이야기를 쓸 수도 있지만, 많은 사람들에게 제품을 설명 하는 글에 쓸 내용과는 거리가 있습니다.

지금 경우는 좀 전에 설명한 경우와 비슷하다고 보니다. 둘 다 제로보드XE의 1.0출시라는 사실을 두고 이러이러한 일을 할 수 있는 이런 기능과 저런 기능이 있다는 글을 썼습니다. 사실을 쓴 부분에서는 큰 내용은 대부분 일치 합니다. 더군다나 중요한 단어들(RSS나 모듈화 같은)은 겹치지 않기가 힙듭니다. 물론 그러한 내용을 쓰는 부분에서 [댣로그 관리자]님 께서 첫번째로 지적하신 부분은 [서명덕 기자]님 께서 인정하셨으니 더이상 이야기 하지는 않겠습니다. 하지만 그 이외의 부분들( #2 #3 #4 )에 대해서는 [서명덕 기자]님 께서 보고 'copy'했다는 것 보다는 같은 사실을 보고 특징을 같이 본 것이라고 생각합니다. '1년' 이라는 표현 등 다른 겹치는 부분도 애초에 처음 글인 [제로보드의 공지사항]에서 시작된 것이 봅니다.

아무튼 블로그가 인터넷 상에서 자신의 생각등을 남기는 것이고, 생각은 자유롭게 할 수 있지만 불화나 오해가 생기지 않았으면 좋겠습니다.

| 불법 연행시 대처요령 (0) | 2008.06.05 |

|---|---|

| 싫다고 할까? (0) | 2008.03.31 |

| [펌] 노홍철이 좀 짱인듯? (0) | 2008.02.21 |

| Trois Amis에서 iTunes로 새로운 즐거움을! (0) | 2008.01.31 |

| 새로운 맥주 - Blue Nile / White Nile #2 (0) | 2008.01.15 |